Sveiki,

tikriausiai visi girdėjote, kad žmonės Lietuvoje įvairiais būdais praranda pinigus - tai investuoja į kokius nors pasakiškus pelnus nešančius projektus, tai kitaip užkimba ant sukčių kabliuko. Šis straipsnis - pamąstymui - kaip tokias atakas sustabdyti ? Ar yra galimybių / pajėgumų / noro imtis kontraveiksmų ? Čia giliai neanalizuosime visų atakų - pasakysime tik tiek, kad daugelis šių atakų yra susijusios - už šių atakų organizavimo panašu, kad stovi tos pačios grupuotės. Kadangi tai - laisvalaikio projektas, jam nebuvo skirta nei daug laiko nei resursų. Šio projekto dalyviai - saugumo analitikai Darius Povilaitis ( "MB Kibernetinis saugumas" ), Mantas Sasnauskas ( Read Team Memeber @CTLR ) bei ESET Lietuvos padalinys.

Daugelį atakų, skirtų išvilioti pinigus, galime priskirti prie taip vadinamųjų socialinės inžinerijos atakų. Dažnai į socialines atakas žiūrima gana atlaidžiai, tačiau vis garsiau deklaruojama didelė žala rodo, kad tai klaidingas požiūris.

Prieš kurį laiką kilo mintis įvertinti LIetuvos, Latvijos, Estijos bei Baltarusijos internetinės erdvės būseną, susijusią su finansiniais nusikaltimais. Daugeliu atvejų - tai ir masinės kreditinių kortelių vagystės, kitais atvejais - skambučiai aukštų tarifų numeriais, pasiūlymai investuoti į labai pelningas sritis. Pagrindinė pastebėta problema yra ta, kad:

- Tokių atakų šaltinių Lietuvoje yra gana daug

- Jie ilgą laikotarpį platina įvairias atakas

Taigi, gruodžio 4 - 6 dienomis ir buvo atliktas toks tyrimas.

Tyrimo imtis:

Lietuva - apie 95 % svetainių

Latvija - apie 50 % svetainių

Estija - apie 50 % svetainių

Baltarusija - apie 30 % svetainių

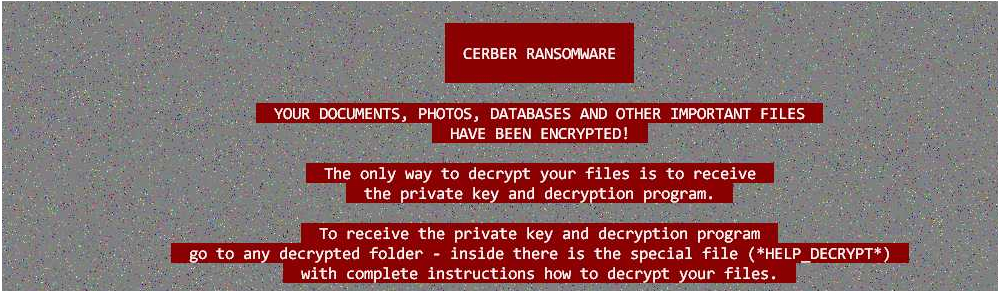

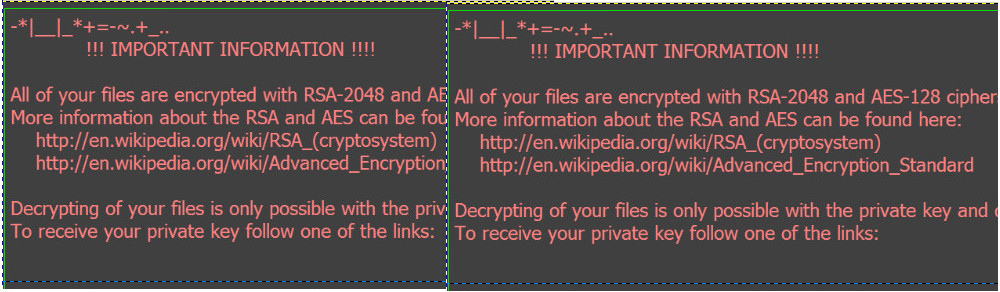

Per porą parų bendrai aptikta virš 100 svetainių iš pirmo, antro bei trečio tipo botnetų Lietuvoje bendrai sudėjus ( filmuke botnetus galima atskirti pagal elgseną - pirmas tipas jokių vizualiai išreikštinių požymių neturi ir filmuke jis pradžioje, antrasis tipas - robotuko paveiksliukas, trečiasis - iššoksta "notification" prenumeratos langelis bei spustelėjus dešinį pelės klavišą yra aktyvuojamas nukreipimas į botnetą ).

UPS, čia kažkaip su infekuotų svetainių skaičiumi stipriai apsiskaičiavau :) Patikrinau, po to kai parašiau - ir pats nustebau - virš 400 ...

Pirmo tipo botnetų Latvijoje ir Estijoje neaptikta. Aptiktas tik Lietuvoje ir Baltarusijoje - panašu, kad Estija bei Latvija susitvarkiusi. Akivaizdu, kad jis ten yra valomas / suvaldytas. Pirmas botnetas turi gana stipriai išvystęs pasislėpimo mechanizmus ( čia botnet-o klasifikacija pagal tai, kaip vartotojas yra nukreipiamas į atakos svetaines ).

Šie botnetai Lietuvoje dirba jau mažiausiai 1.5 metų. Jau buvo pranešimai apie kai kuriuos iš jų:

Nuo tų laiklų botnetai tik patobulėjo - dabar kai kurie jų slepiasi gerai arba labai gerai.

Ar pasirodys infekcija ir kas bus pateikta lankytojui priklauso nuo to, koks svetainės lankytojo IP adresas, naršyklė, šalis, laikas ir t.t.

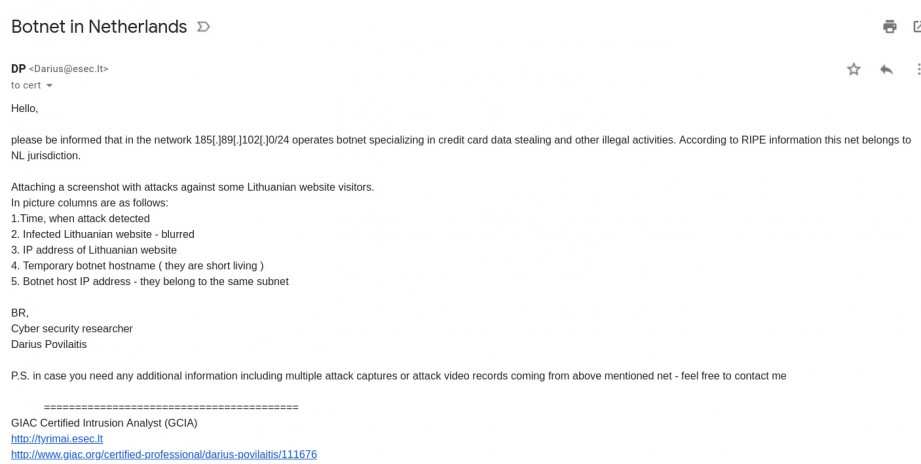

Pirmojo tipo masiškiausias botnet-as aptarnaujamas iš Nyderlandų. Nyderlandų CERT-ui pasiųstas pranešimas.

Update: RIPE informacija netiksli. Panašu, kad botnetas hostinamas Ukrainoje ( atsakymas iš Nyderlandų CERT-o ).

Šių botnet-ų aukomis tampa ne tik mažų įmonių ar pavienių asmenų svetainės - tarp jų ir didelės įmonės.

Visai tai aptikti ir identifikuoti - NETRIVIALU. Taigi filmukas:

P.S. visi pateikti faktai pagrįsti įrodymais

Saugumo testavimai

Botnetų stebėjimas

DDOS gynyba

WEB svetainių apsauga

Kibernetinio saugumo tyrimai